「サイバーセキュリティとAI、テキサスサイバーサミットの中心に」

「美容とファッション、サイバーセキュリティとAIでテキサスサイバーサミットを彩る」

オースティンは、アメリカで10番目に大きい都市であり、人口と産業の両方で常に成長しています。毎年、数十社の大手企業がオースティン地域に移転または拡大します。また、オースティン大学やテキサス大学など6つの大学があります。テキサスの州都であるため、多くの政府機関が存在しています。これらの異なるセクターの人々が一堂に会し、9月の最終週にテキサスサイバーサミット2023でお互いに学びました。

以下は、このセキュリティに焦点を当てたイベントのハイライトの一部です。

AIがセキュリティの会話で中心になっています

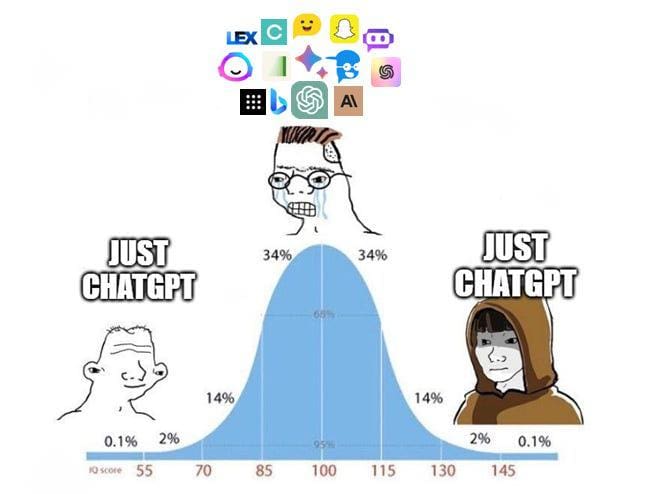

今年のイベントのテーマは、人工知能(AI)とセキュリティにおける進化する役割でした。彼らは昨年11月にこのテーマを選びました。AIと大規模言語モデル(LLM)に関するほとんどのセキュリティツールや自動化に関する会話が中心になると、彼らは非常に正確に予測しました。これは、ホールや社交の場での多くの会話の焦点でした。

ほとんどのスピーカーがAIとLLMsについて何かしらの発言をしました。たとえば、Holly Baroody氏(米国サイバーコマンドのエグゼクティブディレクター)もそうでした。彼女の基調講演「イノベーションとパートナーシップを通じてサイバーコマンドが将来を形作る方法」では、彼女のチームが15,000以上のネットワークと3百万以上のエンドポイントを保護するためにAIを活用していることについて話しました。しかし、彼女は対抗勢力も同じことをしており、AIを利用して新たな脅威や攻撃手法をますます高速に生み出していると警告しました。

- このAIニュースレターはあなたが必要なすべてです #72

- 「AWS上でのPySparkの展開におけるベストプラクティスは何ですか?」

- 「ベビーブーマーが引退するにつれ、ドイツ企業はロボットに頼るようになる」

「イノベーションとパートナーシップを通じてサイバーコマンドが将来を形作る方法」ホリーバルーディ氏(米国サイバーコマンドのエグゼクティブディレクター)による

AIがサイバーセキュリティに与える意味

AIの進歩を見て、その恩恵を受けるには大企業でなければならないと考えるのは簡単かもしれません。しかし、Judy SecurityのCEO兼創設者であるRaffaele Mautone氏の講演「AIがセキュリティの景色を変える」では、中小企業も大きな利益を得ることができると説明しました。AIは2つの重要な方法で役立ちます:自動化が可能になり、規模の拡大が可能になります。

すべての企業が乗り越えなければならない壁は、AIが特定の役割を置き換えるのではないかという恐れです。現代のあらゆる規模の企業は、単一の人間やチームが処理するのに余りにも多くのデータを抱えています。AIは、プリンターの設定を適切なセキュリティ設定でチェックすると同時に、新たな脆弱性と既知の脆弱性を強調するなど、チームの知識ベースを補完するためのすべてのタスクに役立ちます。AIモデルはフィッシング攻撃を検出し、自動応答プランを開始するようにトレーニングされることができます。

AIは、善意の人々を力づける手段として見る必要があります。AIを活用した脅威検出、大規模なデータ分析、強化認証戦略、予測分析など、さまざまなユースケースに取り組んでいるチームや製品が存在します。彼は自動パッチングの世界に到達できる可能性があり、新しいレポートや発表された脆弱性に基づいたセキュリティ意識向上のトレーニングを生成できると考えています。

「AIがセキュリティの景色を変える」 Raffaele Mautone氏、Judy SecurityのCEO兼創設者 #texascybersummit

GitHubがすべての人々のためにより良いセキュリティに取り組んでいます

Jose Palafox氏、GitHubのアプリケーションセキュリティ担当エグゼクティブは、「GitHub.comでのオープンソースプロジェクトのセキュリティ確保」と題した講演で、彼のチームがセキュリティを改善するために取り組んでいる方法を説明しました。彼らは世界最大のコードホスティングプラットフォームとして、自分たち自身のコードだけでなく、ソフトウェアの供給チェーン全体のセキュリティをサポートするための最前線にいると見なされています。

彼は既に多くのアラートとスキャンが存在すると述べ、ただその偽陽性率とノイズのボリュームが多くの開発者を無視するように駆り立てていると語った。新しいアラートを調査するためのコンテキスト切り替えはしばしば彼らの作業フローに非常に悪影響を及ぼし、特に実際にアクションが必要な場合はなく、多くの警告が無視されている。

GitHubはセキュリティラボイニシアチブに取り組んでおり、新しい脆弱性を発見し、Common Vulnerabilities and Exposures(CVE)レポートを提出しています。彼らは最近500番目のレポートを提出しました。Joseは、通知された場合、メンテナンス作業者による95%の修正率を示せると述べました。

Joseは、個人ができる最善の手段は、可能な限りマルチファクタ認証(MFA)を有効にすることです。GitHubは今年の終わりまでにプラットフォームの利用にMFAを強制する予定であり、これに関して2021年から人々に警告しています。彼らはこの変更に備えるために500以上の組織にYubiKeysを送付し、セキュリティを確保しています。

#texascybersummitの午後のセッションでは、「GitHub上のオープンソースプロジェクトのセキュリティ確保」というセッションが開始されました。@Josepalafox(GitHub/Microsoftのアプリケーションセキュリティエグゼクティブ)

信頼ゼロでは、それを許可するアプリケーションが必要です

「ゼロトラスト戦略の穴-管理できないアプリケーション」というトークで、Matthew Chiodi(CerbyのChief Trust Officer)は、7つのブリーチのうち1つはアイデンティティプロバイダで管理できないアプリケーションによるものであると述べました。IBMの調査によると、ゼロトラスト戦略を正しく実施すると、ブリーチの影響とコストを劇的に減少させることができます。ただし、多くの組織がゼロトラストを実現するのに苦労しており、一部はMFAで十分だと誤解しているとのことです。真のゼロトラストでは、認証時にエッジで一度だけ実行されるMFAというわけではなく、認可は継続的なプロセスです。

ゼロトラストの実装における真の課題は、「非標準の」アプリケーションと呼ばれるものであり、シングルサインオン(SSO)、セキュリティ、および識別規格をサポートしていないものと定義されます。この問題の範囲は非常に広範です。彼の調査によると:

- トップ10,000のSaaSアプリケーションのうち61%はSSOをサポートしていません

- 42%はMFAをサポートしていません

- 85%は粗粒度のRBACのみを提供しており、管理者とユーザーの役割を提供しているが、カスタムルールを定義する方法はありません。

- 94%はCross-domain Identity Management(SCIM)をサポートしていません。

- 95%はセキュリティAPIをサポートしていません

組織によっては適合する明確な唯一の解決策はありませんが、彼はこの問題に対する認識を高める必要があると述べています。また、非標準のアプリケーションに関するセキュリティの改善のために、以下の4つの基本的な手順を定義しました:

- セキュリティ組織はこれらのアプリケーションを検出する方法を見つける必要があります

- ベンダーに対してアイデンティティプロバイダの機能を非標準のアプリケーションに拡張するように働きかける必要があります

- これらのアプリケーションを考慮に入れた2FAの設定やユーザーのオンボーディング/オフボーディングなど、セキュリティタスクを自動化する必要があります

- これらの目標に向けた活動を報告します。

#texascybersummitの午後のもう1つの素晴らしいセッション、「ゼロトラスト戦略の穴-管理できないアプリケーション」、@mattchiodi(CerbyのChief Trust Officer)

SSC全体でのゼロトラスト

ゼロトラストはセッション全体で再度取り上げられたトピックです。Exigerのソフトウェア供給チェーンソリューションのシニアバイスプレジデントであるJC Herz氏は、彼女のセッション「ソフトウェア供給チェーンにおけるゼロトラスト」でこのテーマを引き続き探求しました。彼女はソフトウェア供給チェーン(SSC)とセキュリティは非常に戦場のようだと述べ、元米国国防長官ドナルド・ラムズフェルドが有名になった言葉である「既知の分かっていることがある。分かっていないことも分かっていることがあります。また、分かっていないことも分かっていないことがあります。」と引用しました。彼女はゼロトラストをSSCに適用する状態について、これらの3つの知識カテゴリにマッピングしました。「既知の分かっていること」は、脆弱性や技術的負債といった、私たちが取り組むべき課題です。「知られていないことがわかっていること」には、エンティティの解決や真のソースへのマッピングの能力、およびサプライヤリスクの管理が含まれます。また、プロジェクトメンテナンスの場合、特にメンテナンス者が公開された明確な継承計画を持っていない場合、問題が発生する可能性があります。「知られていないことが知られていない場合」は、まさに知られていないものです。SSC全体に影響を及ぼす大きな問題や主要なプロバイダに影響を与える大問題から大規模な混乱が発生する可能性があります。新たなリスクに対して警戒する必要があります。

ゼロトラストの未来に進むために私たちがするべきことは、ベンダーに要求することです。このアーキテクチャの変化を考慮してソフトウェアをメンテナンスおよび更新しているか確認してください。彼女は、自身の研究でセキュリティツールがこの側面で最悪であることが多いと警告しました。各サプライヤーからベンダーリストと継続的なサポート計画を要求し、SSCの各コンポーネントがそこに存在することを確認するためです。SLAが利用可能な場合は、それに適合していることを確認してください。

“Zero Trust in the Software Supply Chain” from JC Herz, Exiger の ソフトウェア供給チェーンソリューション の上級副社長

ランサムウェア攻撃においてするべきこと、およびしないべきこと

Donovan Farrow, Alias Infosec の創設者兼CEO は、「The Good. The Bad. The Hacked.」という講演の中で、ランサムウェアに対処する際のいくつかの成功物語と恐ろしい話を紹介しました。ランサムウェア攻撃に遭遇したほとんどの企業にとって、インシデント対応の実務経験がないことが最大の問題です。その結果、このタイプの攻撃に特化した経験豊かなチームを即座に呼ぶ代わりに、多くの組織は最初は自ら対処しようと待機します。

彼は、良い対応と悪い対応の違い、およびいくつかの極端なケースで目にした醜い行為について定義しました。良いランサムウェア対応とは、以下の要素を含みます:

- 計画済みのインシデント対応計画の作成と実践

- 適切なチームへの迅速な連絡

- すべての記録とコミュニケーションの保存

- エクスプロイトの迅速な発見と将来のアクセス防止

- チームとして動くこと

一方、悪いランサムウェア対応とは、以下の要素を含みます:

- インシデント対応計画が存在しない

- 誰に連絡すれば良いのかわからない。ベンダーに連絡するのか?必要な処理方法とポリシーを知っている人物は?

- 「履歴書を印刷してください。」ランサムウェア攻撃はしばしば人事異動の場面でもあり、キーチームメンバーが別の機会を見つけるために離職する場合があります。

- 本当の脅威が明らかになるまで、実際の対応をしない

Donovanは、「The Ugly」として非常に悪質なケースで目にした回避すべき事例を共有しました:

- 何も問題がなかったと否定する

- ランサムウェアについてのバックグラウンドを持たない未経験の弁護士を雇う

- 顧客に嘘をつく

#texascybersummit の最終セッション「The Good. The Bad. The Hacked.」は、Alias Infosec の創設者兼CEO、Donovan Farrow によるものです

Log4JShell から学ぶ Kubernetes セキュリティ

ほとんどの人が覚えているように、Log4Shellは、テック業界を震撼させた重大なセキュリティイベントでした。Snyk のシニアデベロッパーアドボケートである Eric Smalling と、Solo.io のデベロッパーアドボケートである Marino Wijay が、「The Platform Engineer Playbook — 5 Ways to Container Security」という非常にテクニカルなセッションで、コンテナデプロイメントへの影響を防ぐための実践的な方法を説明しました。

Log4Shellの中心的な問題は、リモートホスト上でターミナルがオープンされると、ハッカーは非常に頻繁にLinuxの完全な特権とツールを手にすることができます。アクセス権を持つ人物が、すべての可能なシステムやツールに完全なアクセス権限を持たないようにすることは、非常に重要な最初のステップです。また、ビルドおよびランタイムの両方でレイヤーの動作を理解することも重要です。ビルドパスに沿ってさまざまなポイントでチェックを行えるマルチステージのビルドを活用するべきです。また、既知かつ繰り返し可能なイメージビルドのみを使用することも重要です。そこに Chainguard が提供するものです。ビルドが完了した後に特定のツールのみを許可し、新しいツールのインストール機能を無効にすることで、セキュリティを強化することができます。

コードスキャンはプロセスで非常に重要なステップです。最新バージョンと既知の脆弱性だけでなく、スキャンは設定ミスもチェックする必要があります。コンテナの設定を行う際には、以下のドスとドンツのリストを共有しました:

- ルートユーザーとして実行してはいけません−おそらく必要ない上、アクセス権を持つ人に完全な制御権限を与えてしまいます。

- 権限を付与する際には、ユーザーのUUIDを使用してください。これにより、どの役割のユーザーがどのような権限を持つかが理解しにくくなります。

- 特権コンテナを使用しないでください。これにより、すべてのデバイスにアクセス可能になってしまいます。

allowPriviledgeEscalation:を`false`に設定してください。- Linuxのツールの完全なリストを許可しないでください。

- コンテナの機能を必要なものだけに制限してください。

readOnlyRootFilesystem:をtrueに設定してコンテナを実行してください。このようなイミュータブルな状態にすることで、コンテナの悪用を難しくします。

これらのベストプラクティスを守るためには、ポリシーエージェントを使用する必要があります。OpenPolicyAgent、Kyverno、Kubernetesに組み込まれているPod Security Admissionなどについて調べることをおすすめします。

さらに、ネットワークトラフィックにも注意する必要があります。イングレスとエグレスのルールを設定し、トラフィックを既知のソースからのみ受け入れ、事前に設定されたアドレスにのみ誘導するようにします。また、どのリクエストにも認可を与える必要があります。ゼロトラストのアーキテクチャを活用することで、認可できないリクエストは拒否するべきです。

コンテナのセキュリティを十分に考慮するには、以下のすべてを考慮する必要があります:

- コードとコンテナイメージのスキャン

- コンテナランタイムの設定に関する理解したベストプラクティスの実装

- Kubernetes内でのポリシーの強制

- コンテナに対する認証と承認

- すべてのサービスに対する暗号化と識別

「The Platform Engineer Playbook — 5 Ways to Container Security」 (Eric Smalling氏(Snykのシニアデベロッパーアドボケート), Marino Wijay氏(Solo.ioのデベロッパーアドボケート)による)#texascybersummit

GitとOWASP

筆者は、異なる2つのセッションを提供する機会を持つ幸運にも恵まれました。「秘密をコミットしないでください:gitフックによる救済」では、gitの基本を教えることができ、gitフックを使用してリポジトリから秘密を排除する方法を紹介しました。この目的を達成するためには、「ggshield, the GitGuardian CLI」というツールを使うと非常に迅速に設定することができます。

2つ目のセッションはOWASPについてで、「App Security Does Not Need To Be Fun Ignoring OWASP To Have A Terrible Time」と題しました。GitGuardianは、Austin OWASPチャプターを含むいくつかのOWASPプロジェクトをスポンサードしています。このセッションでは、アプリケーションセキュリティの目標設定と、ソフトウェア開発ライフサイクルの各段階にマップされたコミュニティの提供に焦点を当てました。私の目標は、開発者とセキュリティチームが協力しやすくするために、利用可能なOWASPツールについて人々に知ってもらうことです。

コミュニティとしての向上

今年のテキサスサイバーサミットには、1300人以上の参加者が集まりました。参加者のバックグラウンドは、NSAやCYBERCOMから、SnykやGitHubのような業界のリーダー、さらにはサイバーセキュリティに参入しようとする学生や一般の方まで様々でした。私たちが共通して持っていた目標は、学び、知識を共有し、コミュニティとして成長することでした。今年は、AIが多くの議論の中心にあったため、非常にうまくタイミングが合っていました。来年のテキサスサイバーサミットコミュニティが選ぶテーマやその話題についての会話を楽しみにしています。

世界のどこにいようと、セキュリティの旅のどの段階にいようと、私たちは皆一緒です。Secrets Detection、Infrastructure as Codeセキュリティスキャン、侵入および漏洩検出など、GitGuardian Honeytokenを通じて提供するサービスに関する質問があれば、お手伝いいたします。また、質問に基づいて秘密管理の成熟度を確認することもできます。

We will continue to update VoAGI; if you have any questions or suggestions, please contact us!

Was this article helpful?

93 out of 132 found this helpful

Related articles